産業社会の高度化に伴い、電気、ガス、水道、交通、製造、エネルギー供給などの重要インフラの安定運用が喫緊の課題となっている。これらの現場で運用されている制御システムや機器群は、長らく独立した環境のもとで専門職によって管理されてきたが、情報技術の進歩によってさまざまなインフラ制御がデジタル化・ネットワーク化された。こうした流れの中で重要性を増してきたのがOTである。OTはOperational Technologyの略であり、現場でインフラや産業用装置を直接制御、監視し、物理的な工程や運用を実現する一連の技術・設備・ソフトウェアの総称である。OT環境には、プラント操業を担うプロセス制御システムやビル設備の自動化システム、生産ラインを統括する機械制御システムなど、多様な要素が含まれる。

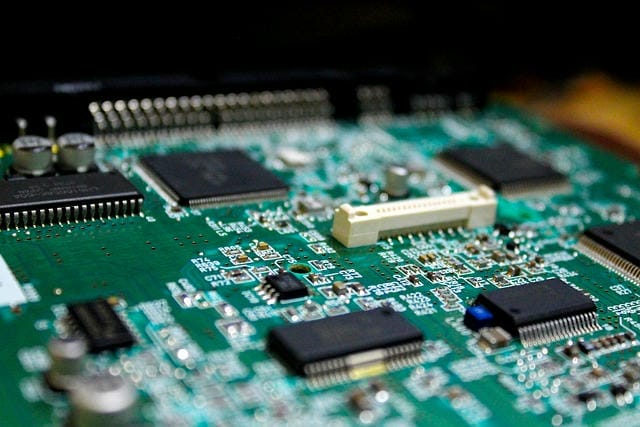

これらはセンサー・アクチュエータ・PLC(プログラマブル・ロジック・コントローラ)・SCADA(監視制御およびデータ取得システム)などから構成されている。伝統的に、OTのシステムは外部から独立したクローズドな構造を保っていた。しかし、効率化や可視化、遠隔管理の要請からITネットワークと連携する事例が増加している。このような連携は運用効率向上やメンテナンス性の改善、新たなサービスの創出など多くの利点をもたらした。一方で、外部のネットワークと接続することでサイバー攻撃のリスクが発生し、セキュリティ対策が不可欠となった。

OTのセキュリティ上の課題には複数の特徴的要素がある。ひとつは設備の耐用年数が長いことだ。産業用制御機器は何十年と使われ続けることが一般的で、古い通信プロトコルやOSが現役で稼働しているケースが多い。こうしたレガシー機器は現代の脅威モデルを前提としておらず、脆弱性が露呈しやすい。加えて、システムのアップデートやリプレイスには膨大なコストと時間がかかり、止めることが許されない設備も少なくない。

このような現場の制約が、OTセキュリティ強化の妨げとなっている。また、ITとOTの運用担当者の習熟分野や価値観の違いも課題だ。ITの現場ではセキュリティパッチ適用やアクセス権限管理が当然視されているが、OTの現場では稼働の安定が最優先されることが多い。停止や再起動によるリスク回避が重視されるため、セキュリティ施策の実施タイミングや内容に齟齬が生じがちである。ここに文化的なギャップが存在し、部門横断的なコミュニケーションの困難さを増幅させる場合がある。

さらに、インフラ環境では制御系ネットワークが複雑に階層化されていることが多い。現場装置から基幹システムまで多段階に分かれた通信経路が構築されており、一部だけを守る部分最適な対策ではセキュリティ全体の穴を防ぎきれない。可視化しにくく、全体像の把握が難しい点もOT環境ならではの課題と言える。OTセキュリティの実践にあたってはまず、既存設備のリスクアセスメントが不可欠である。運用中の機器やネットワーク構成、通信経路、インターフェースの全体を洗い出し、どのポイントが外部と接続しているのか、どのようなデータが流れているのかを精査することが出発点となる。

その上で、ネットワーク分離や多層防御、アクセス制御、監視といった基本原則に則り、現場に合わせた措置が検討される。IT領域では定着しているがOTではまだ遅れているのが、異常検知による積極的なモニタリングや脅威インテリジェンスの活用である。OTネットワークの通信パターンを把握することによって、普段とは異なるアクセスや操作、予期しないデータ転送などをいち早く察知し対処する。この仕組みを現場に根付かせ、インフラ全体の「気付き力」を高めることが求められる。サイバー攻撃の事例としては、制御機器の設定を書き換えて運転を妨害したり、外部遠隔操作によって誤作動を引き起こしたりするなど、実インフラに甚大な影響を与えるものが出現している。

停電や供給停止、不適切な機器動作を引き起こすインシデントも散見されるため、単なるデータ保護にとどまらず、実際のフィジカルな安全を守る観点で包括的な対策を講じることが不可欠だ。組織内外の責任系統、インシデント発生時の対応計画、復旧フローなど、事前の備えが業種にかかわらず要求されている。今後は安全性と効率、そしてセキュリティを織り交ぜた総合的な運用が求められる。OT基盤の安定運用を維持しつつ、柔軟かつリアルタイムなセキュリティ対策を融合させることは不可避となった。異なる専門性を持つITとOT担当者の連携強化、コンプライアンス遵守、現場主導の教育啓発により、持続的かつ堅牢なインフラセキュリティの実現が社会全体にとって重要なテーマではないだろうか。

産業社会の発展により、電気やガスなど重要インフラの運用現場では、現場機器を統括するOT(Operational Technology)の役割が増している。本来OTシステムはクローズド環境にあったが、ITネットワークとの連携が進むことで効率化や可視化が進展した反面、サイバー攻撃のリスクも増大した。特に、長期運用が前提のレガシー機器では、時代遅れのプロトコルやOSが使われており、脆弱性対策やシステム更新の難しさが現場の足かせとなっている。さらに、ITとOT担当者の間には運用理念や優先価値の違いも見られ、必要なセキュリティ施策の実行や部門連携に齟齬が生じやすい。侵入経路が複雑な多層ネットワーク構造や全体像の可視化の難しさもOT特有の課題である。

対策には、既存設備のリスク洗い出しやアクセス制御、多層防御の徹底に加え、異常検知など積極的な監視も不可欠だ。また、現実の制御機器を狙った攻撃は供給停止や機器誤動作といった社会的影響を及ぼすため、フィジカルな安全確保も重要となる。今後は、ITとOTが連携し、現場主導の教育や組織を超えた協力体制のもと、効率・安全・セキュリティを融合した運用が不可欠である。